Quản trị mạng - AppLocker là một công cụ mới được tích hợp trên Windows 7 và Windows Server 2008 R2 giúp chặn những ứng dụng không mong muốn trong mạng. Do đó nó được sử dụng để thiết lập bảo mật cho nhiều hệ thống mạng khác nhau.

Chặn một ứng dụng riêng lẻ

Phần này sẽ hướng dẫn thực hiện cấu hình chính sách bảo mật cho một hệ thống cục bộ và áp dụng những cấu hình đó cho một máy tính trong hệ thống mạng. Bạn cũng có thể thực hiện cấu hình cho chính sách bảo mật trong Group Policy Management của Windows Server 2008 R2, nhưng nếu đã hiểu về AppLocker thì các bạn nên sử dụng công cụ này khi thao tác với chính sách bảo mật. AppLocker rất mạnh và linh hoạt, chính vì vậy mà bạn cũng nên cẩn thận khi làm việc với nó vì chỉ cần một sai xót nhỏ cũng có thể làm tổn hại tới máy tính.

Giả sử chúng ta sử dụng AppLocker để chặn sự vận hành của ứng dụng MSTSC với file thực thi mstsc.exe.

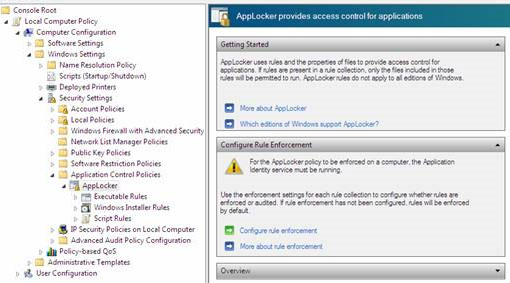

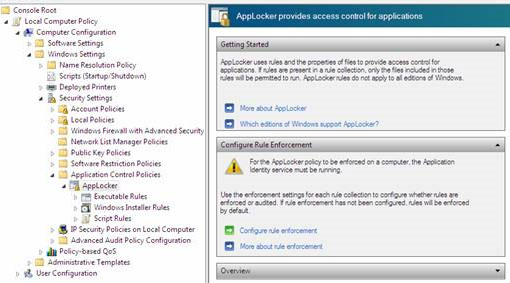

Bạn có thể khởi chạy AppLocker bằng cách nhập gpedit.msc vào menu Start của Windows 7, hay tạo một đối tượng Group Policy mới trong Windows Server 2008 R2. Sau khi khởi chạy công cụ này, hãy duyệt tìm AppLocker trong đường dẫn sau: Computer Configuration | Windows Settings | Security Settings | Application Control Policies | AppLocker.

Sau đó bạn sẽ thấy ngay ba tùy chọn trong bảng bên trái khi mở rộng AppLocker. Ba tùy chọn này là các tập quy định Rule Collection và là những nhóm được sử dụng để chia tách những phần mở rộng của file. Bạn cũng có thể quản lý những phần mở rộng này khi sử dụng AppLocker.

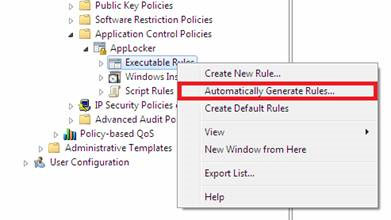

Mục đích là chặn một file thực thi vì vậy chúng ta sẽ phải tạo một Rule mới trong Rule Collection của những file thực thi. Để tạo một Rule mới bạn hãy phải chuột lên Executable Rules rồi chọn Create New Rule.

Sau đó Create Executable Rules Wizard sẽ hiện ra, hãy click Next để bỏ qua màn hình hướng dẫn. Vì muốn từ chối truy cập vào file thực thi mstsc.exe nên bạn hãy lựa chọn tùy chọn Deny. Cũng tại cửa sổ này bạn có thể lựa chọn người dùng hay nhóm người dùng mà chính sách này sẽ áp dụng. Nếu muốn đảm bảo quản trị hệ thống và những người dùng được phân quyền cao vẫn có thể chạy ứng dụng này khi đăng nhập vào hệ thống, bạn hãy lựa chọn nhóm người dùng để áp dụng chính sách này.

Trong cửa sổ tiếp theo bạn sẽ nhận được thông báo lựa chọn điều kiện chính cho Rule. Bạn sẽ phải lựa chọn một trong ba tùy chọn được sử dụng trong Rule Collection, gồm:

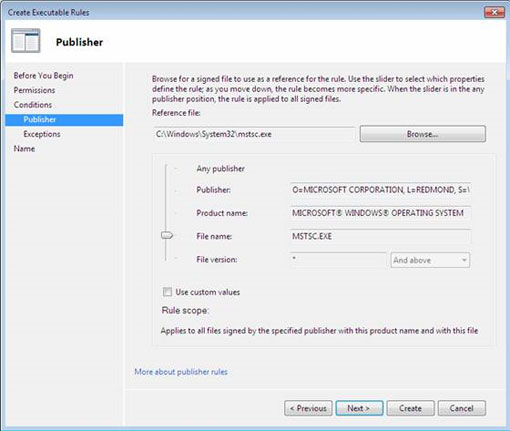

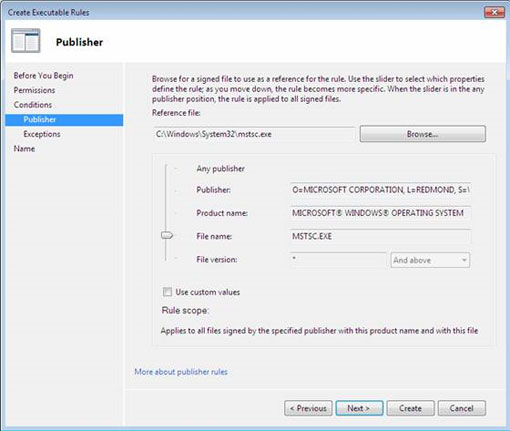

Những tùy chọn này rất mạnh và linh hoạt, bạn cũng có thể sử dụng chúng để ngăn người dùng chạy một ứng dụng nào đó, chặn những tên file có liên quan tới virus và thậm chí có thể buộc người sử dụng các ứng dụng mới nhất bằng cách chặn những ứng dụng cũ. Trong phần này mục đích là chặn file mstsc.exe nên chúng ta sẽ không chú ý tới phiên bản của nó, do đó thanh trượt cần phải di chuyển lên tùy chọn File name.

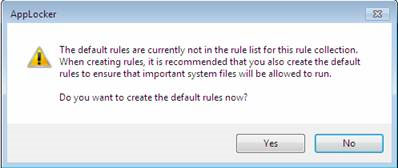

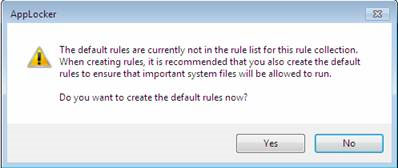

Cửa sổ tiếp theo sẽ cho phép bạn tạo những trường hợp ngoại lệ nếu cần thiết, và cửa sổ cuối cùng cho phép bạn đặt tên cho Rule mới. Sau đó nhấn Create để kết thúc quá trình tạo mới Rule. Nếu đây là Rule đầu tiên được tạo, bạn sẽ nhận được nhắc nhở tạo Rule mặc định cho phép người dùng và quản trị viên truy cập vào file hệ thống. Điều này rất cần thiết (đặc biệt nếu đang sử dụng phiên bản trước Windows 7) vì nếu không thiết lập đúng cho những Rule này có thể hệ thống của bạn sẽ không khởi động được. Sau khi click Yes trên thông báo những Rule này sẽ tự động được tạo.

Đây là khâu cuối cùng đảm bảo cho những Rule của bạn phát huy được tác dụng của chúng. Trước tiên bạn phải chạy và cài đặt chế độ khởi chạy tự động cho dịch vụ Application Identity để AppLocker có thể xác định được chính xác ứng dụng.

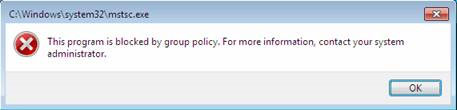

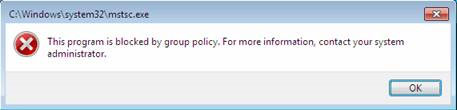

Để chạy và cài đặt khởi chạy tự động cho dịch vụ này bằng cách nhập services.msc vào hộp tìm kiếm trong menu Start, sau đó tìm đến dịch vụ Application Identity, click đúp vào nó, chọn Start | Automatic trong trường Startup Type. Sau khi khởi động lại hệ thống AppLocker sẽ áp dụng các Rule này, và mỗi khi người dùng cố gắng khởi chạy ứng dụng MSTSC họ sẽ nhận được thông báo sau:

Chặn ứng dụng không tin cậy

Trong phần trên, khi thực hiện chặn ứng dụng chúng ta đã biết chính xác ứng dụng đó. Tình huống trên rất phù hợp với những môi trường nơi người dùng chỉ được cho phép chút ít quyền truy cập tự do trên hệ thống, nhưng với những tổ chức lớn hơn thì chính sách IT sẽ chỉ định rõ những đối tượng không được khởi chạy mọi ứng dụng mà không được quản trị hệ thống cho phép. Phương pháp hiệu quả nhất trong trường hợp này là chặn mọi ứng dụng không đảm bảo độ tin cậy cần thiết. Và AppLocker có thể thực hiện chức năng này khá dễ dàng.

AppLocker được thiết kế hướng bảo mật do đó nó có thể giúp bạn tạo một Allow Rule chặn mọi ứng dụng khác ngoại trừ ứng dụng được cho phép. Ví dụ, nếu khởi tạo một Allow Rule chỉ cho phép ứng dụng chạy ứng dụng trong C:\folder\file.exe, khi đó Rule này sẽ được sử dụng để chặn mọi ứng dụng nằm trong C:\folder ngoại trừ file.exe. Điều này có nghĩa là trong phần này chúng ta sẽ khởi tạo một Allow Rule cho mọi ứng dụng được cho phép.

Trước khi tạo Allow Rule, bạn sẽ phải tạo một Rule cho mọi file thực thi riêng lẻ, bao gồm cả các ứng dụng nhóm ba đã được cài đặt vào hệ thống hay các ứng dụng Windows được cài đặt mặc định. AppLocker có thể thực hiện tạo Rule tự động dựa trên những ứng dụng được cài đặt cho một máy trạm cụ thể.

Nếu chưa tạo Rule mặc định cho phép mọi ứng dụng cần thiết của hệ thống khởi chạy thì trước tiên bạn phải tạo những Rule này. Phải chuột vào Executable Rules Collection chọn Create Default Rules. Khi những Rule này đã được tạo, bạn hãy xóa các Rule cho phép mọi người dùng chạy mọi file trong thư mục C:\Program Files.

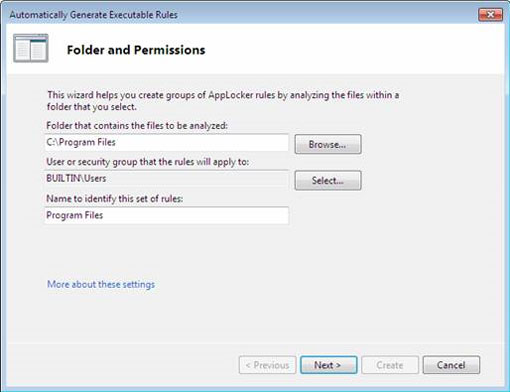

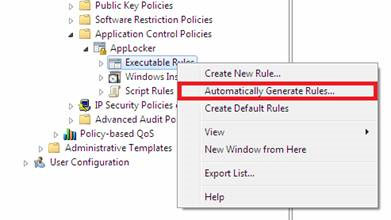

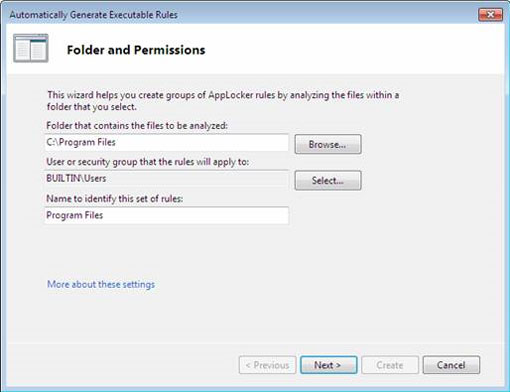

Tiếp theo tạo Allow Rule cho hệ thống. Bạn chỉ cần phải chuột lên Executable Rules Collection chọn Automatically Generate Executable Rules. Những ứng dụng trên hệ thống được lưu trữ trong hai vùng chính. Vùng thứ nhất là thư mục Windows, trong vùng này những Rule mặc định sẽ cho phép người dùng chạy mọi file trong thư mục này do đó bạn không cần tạo bất kì Allow Rule cho nó. Vùng chứa còn lại là thư mục Program Files. Hãy lựa chọn thư mục này trong trường đầu tiên của cửa sổ vừa xuất hiện. Trong trường phía dưới lựa chọn nhóm người dùng mà Rule này sẽ áp dụng. Sau cùng bạn cần đặt tên cho nhóm Rule này (tên của Rule sẽ xuất hiện trong ngoặc đơn phía trước mô tả của mỗi Rule). Sau đó nhấn nút Next.

Tại Rule Preferences, bạn có thể lựa chọn loại Rule muốn khởi tạo. Tốt nhất bạn nên chọn Pulisher cho mọi file được kí hiệu số và tạo File Hash Rule đối với những loại file còn lại. Bạn cũng có thể lựa chọn tùy chọn giảm số lượng Rule được tạo bằng cách nhóm những file giống nhau. Tùy chọn này sẽ giảm đáng kể lượng Rule nhưng nếu muốn kiểm soát truy cập nhiều hơn hãy hủy chọn tùy chọn này. Click Next bắt đầu tiến trình Rule Application Discovery. Sau khi tiến trình này kết thúc bạn sẽ thấy một hộp thoại hiển thị những Rule đang được tạo. Nhấn nút Create để hoàn thành tạo những Rules này.

DLL Rule Collection

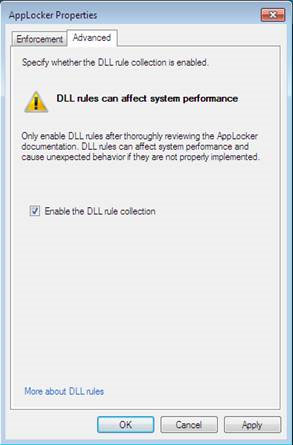

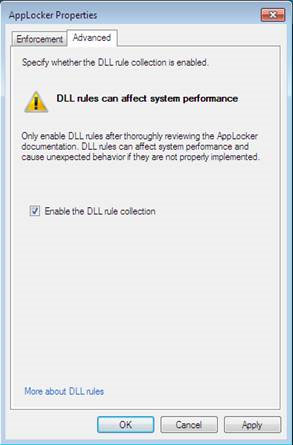

Ngoài ba DLL Rule Collection trên, còn có một DLL Rule Collection khác cần được nhắc tới. Tập DLL Rule được sử dụng để chặn chặn những ứng dụng gọi những file DLL cụ thể. Đây là một tập Rule cao cấp và bạn không nên sử dụng nếu chưa hiểu rõ về nó. Loại Rule này có thể tác động tới khả năng thực thi của hệ thống vì nó yêu cầu AppLocker kiểm tra mọi DLL mà một ứng dụng sử dụng khi khởi chạy.

Tập DLL Rule sẽ không được kích hoạt mặc định vì một số lí do đã được nhắc đến ở trên. Nếu muốn tạo một Rule DLL bạn hãy mở cửa sổ cấu hình chính của AppLocker, chọn Configure Rule Enforcement, chọn tiếp tab Advanced và click chọn hộp chọn Enable the DLL Rule collection. Sau đó bạn sẽ thấy tập DLL Rule trong bảng bên trái cùng với ba tập Rule khác.

Kiểm định và áp dụng Rule

Mọi Rule bạn đã tạo được thiết kế để thực hiện những chính sách cho phép hay từ chối sử dụng ứng dụng. Một số công cụ có thể hỗ trợ cho quá trình kiểm định trước khi áp dụng một chính sách. AppLocker cung cấp một cài đặt kiểm định rất hữu dụng trong trường hợp này. Khi người dùng chạy một ứng dụng vi phạm một Rule của AppLocker thì thông tin về ưng dụng này sẽ được lưu vào AppLocker Event Log.

Để sử dụng cài đặt này, bạn hãy click vào Configure Rule Enforcement trên cửa sổ cấu hình chính của AppLocker. Trong hộp thoại AppLocker bạn có thể lụa chọn hộp chọn Configured cho tập Rule muốn kiểm định và lựa chọn tùy chọn Audit Only trong danh sách thả xuống. Tính năng này rất hữu dụng trong việc xác định loại chình sách mà một ứng dụng sử dụng.

Kết luận

Không quá khó để thấy được những tính năng của AppLocker khi sử dụng nó trong mạng. Nhờ có hệ thống Rule động, giờ đây bạn có thể chặn những ứng dụng mong muốn giúp bảo mật cho hệ thống. Cùng với đó, AppLocker trong Windows 7 và Windows Server 2008 R2 sẽ là một công cụ quan trọng trong bộ công cụ quản trị.

Chặn một ứng dụng riêng lẻ

Phần này sẽ hướng dẫn thực hiện cấu hình chính sách bảo mật cho một hệ thống cục bộ và áp dụng những cấu hình đó cho một máy tính trong hệ thống mạng. Bạn cũng có thể thực hiện cấu hình cho chính sách bảo mật trong Group Policy Management của Windows Server 2008 R2, nhưng nếu đã hiểu về AppLocker thì các bạn nên sử dụng công cụ này khi thao tác với chính sách bảo mật. AppLocker rất mạnh và linh hoạt, chính vì vậy mà bạn cũng nên cẩn thận khi làm việc với nó vì chỉ cần một sai xót nhỏ cũng có thể làm tổn hại tới máy tính.

Giả sử chúng ta sử dụng AppLocker để chặn sự vận hành của ứng dụng MSTSC với file thực thi mstsc.exe.

Bạn có thể khởi chạy AppLocker bằng cách nhập gpedit.msc vào menu Start của Windows 7, hay tạo một đối tượng Group Policy mới trong Windows Server 2008 R2. Sau khi khởi chạy công cụ này, hãy duyệt tìm AppLocker trong đường dẫn sau: Computer Configuration | Windows Settings | Security Settings | Application Control Policies | AppLocker.

Sau đó bạn sẽ thấy ngay ba tùy chọn trong bảng bên trái khi mở rộng AppLocker. Ba tùy chọn này là các tập quy định Rule Collection và là những nhóm được sử dụng để chia tách những phần mở rộng của file. Bạn cũng có thể quản lý những phần mở rộng này khi sử dụng AppLocker.

| Rule Collection | Loại file |

| File thực thi | .exe, .com |

| Tập lệnh | .ps1, .bat, .cmd, .vbs, .js |

| File của Windows Installer | .msi, .msp |

Mục đích là chặn một file thực thi vì vậy chúng ta sẽ phải tạo một Rule mới trong Rule Collection của những file thực thi. Để tạo một Rule mới bạn hãy phải chuột lên Executable Rules rồi chọn Create New Rule.

Sau đó Create Executable Rules Wizard sẽ hiện ra, hãy click Next để bỏ qua màn hình hướng dẫn. Vì muốn từ chối truy cập vào file thực thi mstsc.exe nên bạn hãy lựa chọn tùy chọn Deny. Cũng tại cửa sổ này bạn có thể lựa chọn người dùng hay nhóm người dùng mà chính sách này sẽ áp dụng. Nếu muốn đảm bảo quản trị hệ thống và những người dùng được phân quyền cao vẫn có thể chạy ứng dụng này khi đăng nhập vào hệ thống, bạn hãy lựa chọn nhóm người dùng để áp dụng chính sách này.

Trong cửa sổ tiếp theo bạn sẽ nhận được thông báo lựa chọn điều kiện chính cho Rule. Bạn sẽ phải lựa chọn một trong ba tùy chọn được sử dụng trong Rule Collection, gồm:

- Publisher: Tùy chọn này rất linh hoạt trong việc lựa chọn điều kiện nhưng nó chỉ có thể được sử dụng với những phần mềm ứng dụng đã được sign bởi nhà cung cấp.

- Path: Điều kiện này sẽ tạo một Rule cho một đường dẫn file hay folder cụ thể.

- File Hash: Tùy chọn này phù hợp nhất trong trường hợp một ứng dụng nào đó không được sign. Và loại Rule này được tạo lập khi ứng dụng này bị hỏng.

Những tùy chọn này rất mạnh và linh hoạt, bạn cũng có thể sử dụng chúng để ngăn người dùng chạy một ứng dụng nào đó, chặn những tên file có liên quan tới virus và thậm chí có thể buộc người sử dụng các ứng dụng mới nhất bằng cách chặn những ứng dụng cũ. Trong phần này mục đích là chặn file mstsc.exe nên chúng ta sẽ không chú ý tới phiên bản của nó, do đó thanh trượt cần phải di chuyển lên tùy chọn File name.

Cửa sổ tiếp theo sẽ cho phép bạn tạo những trường hợp ngoại lệ nếu cần thiết, và cửa sổ cuối cùng cho phép bạn đặt tên cho Rule mới. Sau đó nhấn Create để kết thúc quá trình tạo mới Rule. Nếu đây là Rule đầu tiên được tạo, bạn sẽ nhận được nhắc nhở tạo Rule mặc định cho phép người dùng và quản trị viên truy cập vào file hệ thống. Điều này rất cần thiết (đặc biệt nếu đang sử dụng phiên bản trước Windows 7) vì nếu không thiết lập đúng cho những Rule này có thể hệ thống của bạn sẽ không khởi động được. Sau khi click Yes trên thông báo những Rule này sẽ tự động được tạo.

Đây là khâu cuối cùng đảm bảo cho những Rule của bạn phát huy được tác dụng của chúng. Trước tiên bạn phải chạy và cài đặt chế độ khởi chạy tự động cho dịch vụ Application Identity để AppLocker có thể xác định được chính xác ứng dụng.

Để chạy và cài đặt khởi chạy tự động cho dịch vụ này bằng cách nhập services.msc vào hộp tìm kiếm trong menu Start, sau đó tìm đến dịch vụ Application Identity, click đúp vào nó, chọn Start | Automatic trong trường Startup Type. Sau khi khởi động lại hệ thống AppLocker sẽ áp dụng các Rule này, và mỗi khi người dùng cố gắng khởi chạy ứng dụng MSTSC họ sẽ nhận được thông báo sau:

Chặn ứng dụng không tin cậy

Trong phần trên, khi thực hiện chặn ứng dụng chúng ta đã biết chính xác ứng dụng đó. Tình huống trên rất phù hợp với những môi trường nơi người dùng chỉ được cho phép chút ít quyền truy cập tự do trên hệ thống, nhưng với những tổ chức lớn hơn thì chính sách IT sẽ chỉ định rõ những đối tượng không được khởi chạy mọi ứng dụng mà không được quản trị hệ thống cho phép. Phương pháp hiệu quả nhất trong trường hợp này là chặn mọi ứng dụng không đảm bảo độ tin cậy cần thiết. Và AppLocker có thể thực hiện chức năng này khá dễ dàng.

AppLocker được thiết kế hướng bảo mật do đó nó có thể giúp bạn tạo một Allow Rule chặn mọi ứng dụng khác ngoại trừ ứng dụng được cho phép. Ví dụ, nếu khởi tạo một Allow Rule chỉ cho phép ứng dụng chạy ứng dụng trong C:\folder\file.exe, khi đó Rule này sẽ được sử dụng để chặn mọi ứng dụng nằm trong C:\folder ngoại trừ file.exe. Điều này có nghĩa là trong phần này chúng ta sẽ khởi tạo một Allow Rule cho mọi ứng dụng được cho phép.

Trước khi tạo Allow Rule, bạn sẽ phải tạo một Rule cho mọi file thực thi riêng lẻ, bao gồm cả các ứng dụng nhóm ba đã được cài đặt vào hệ thống hay các ứng dụng Windows được cài đặt mặc định. AppLocker có thể thực hiện tạo Rule tự động dựa trên những ứng dụng được cài đặt cho một máy trạm cụ thể.

Nếu chưa tạo Rule mặc định cho phép mọi ứng dụng cần thiết của hệ thống khởi chạy thì trước tiên bạn phải tạo những Rule này. Phải chuột vào Executable Rules Collection chọn Create Default Rules. Khi những Rule này đã được tạo, bạn hãy xóa các Rule cho phép mọi người dùng chạy mọi file trong thư mục C:\Program Files.

Tiếp theo tạo Allow Rule cho hệ thống. Bạn chỉ cần phải chuột lên Executable Rules Collection chọn Automatically Generate Executable Rules. Những ứng dụng trên hệ thống được lưu trữ trong hai vùng chính. Vùng thứ nhất là thư mục Windows, trong vùng này những Rule mặc định sẽ cho phép người dùng chạy mọi file trong thư mục này do đó bạn không cần tạo bất kì Allow Rule cho nó. Vùng chứa còn lại là thư mục Program Files. Hãy lựa chọn thư mục này trong trường đầu tiên của cửa sổ vừa xuất hiện. Trong trường phía dưới lựa chọn nhóm người dùng mà Rule này sẽ áp dụng. Sau cùng bạn cần đặt tên cho nhóm Rule này (tên của Rule sẽ xuất hiện trong ngoặc đơn phía trước mô tả của mỗi Rule). Sau đó nhấn nút Next.

Tại Rule Preferences, bạn có thể lựa chọn loại Rule muốn khởi tạo. Tốt nhất bạn nên chọn Pulisher cho mọi file được kí hiệu số và tạo File Hash Rule đối với những loại file còn lại. Bạn cũng có thể lựa chọn tùy chọn giảm số lượng Rule được tạo bằng cách nhóm những file giống nhau. Tùy chọn này sẽ giảm đáng kể lượng Rule nhưng nếu muốn kiểm soát truy cập nhiều hơn hãy hủy chọn tùy chọn này. Click Next bắt đầu tiến trình Rule Application Discovery. Sau khi tiến trình này kết thúc bạn sẽ thấy một hộp thoại hiển thị những Rule đang được tạo. Nhấn nút Create để hoàn thành tạo những Rules này.

DLL Rule Collection

Ngoài ba DLL Rule Collection trên, còn có một DLL Rule Collection khác cần được nhắc tới. Tập DLL Rule được sử dụng để chặn chặn những ứng dụng gọi những file DLL cụ thể. Đây là một tập Rule cao cấp và bạn không nên sử dụng nếu chưa hiểu rõ về nó. Loại Rule này có thể tác động tới khả năng thực thi của hệ thống vì nó yêu cầu AppLocker kiểm tra mọi DLL mà một ứng dụng sử dụng khi khởi chạy.

Tập DLL Rule sẽ không được kích hoạt mặc định vì một số lí do đã được nhắc đến ở trên. Nếu muốn tạo một Rule DLL bạn hãy mở cửa sổ cấu hình chính của AppLocker, chọn Configure Rule Enforcement, chọn tiếp tab Advanced và click chọn hộp chọn Enable the DLL Rule collection. Sau đó bạn sẽ thấy tập DLL Rule trong bảng bên trái cùng với ba tập Rule khác.

Kiểm định và áp dụng Rule

Mọi Rule bạn đã tạo được thiết kế để thực hiện những chính sách cho phép hay từ chối sử dụng ứng dụng. Một số công cụ có thể hỗ trợ cho quá trình kiểm định trước khi áp dụng một chính sách. AppLocker cung cấp một cài đặt kiểm định rất hữu dụng trong trường hợp này. Khi người dùng chạy một ứng dụng vi phạm một Rule của AppLocker thì thông tin về ưng dụng này sẽ được lưu vào AppLocker Event Log.

Để sử dụng cài đặt này, bạn hãy click vào Configure Rule Enforcement trên cửa sổ cấu hình chính của AppLocker. Trong hộp thoại AppLocker bạn có thể lụa chọn hộp chọn Configured cho tập Rule muốn kiểm định và lựa chọn tùy chọn Audit Only trong danh sách thả xuống. Tính năng này rất hữu dụng trong việc xác định loại chình sách mà một ứng dụng sử dụng.

Kết luận

Không quá khó để thấy được những tính năng của AppLocker khi sử dụng nó trong mạng. Nhờ có hệ thống Rule động, giờ đây bạn có thể chặn những ứng dụng mong muốn giúp bảo mật cho hệ thống. Cùng với đó, AppLocker trong Windows 7 và Windows Server 2008 R2 sẽ là một công cụ quan trọng trong bộ công cụ quản trị.